Archivo de la categoría: Computación

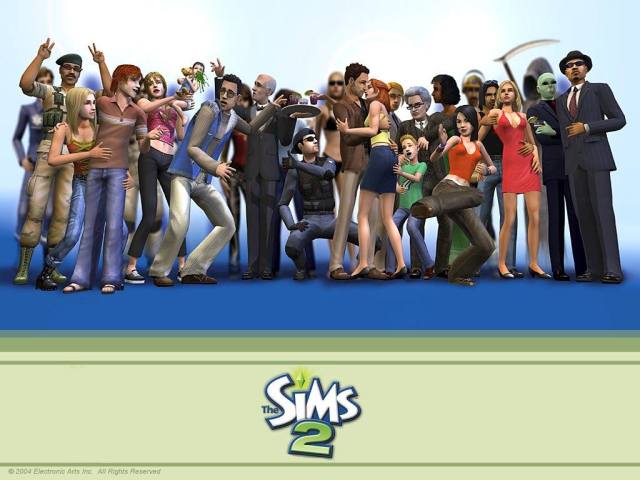

Gratis The Sims 2 con todas sus expansiones hasta el 30 de julio.

Electronic Arts está por sacar al mercado The Sims 4, y para celebrarlo ha decidido dar como regalo The Sims 2 con todas sus expansiones a través de Origin. Solo compatible con Windows, y disponible gratis hasta el 31 de julio.

Así es, The Sims 2 está disponible completamente gratis en Origin, sin ningún truco, y además, con todas sus expansiones, tales como University, Pets, Nightlife, Seasons y más.

Es sencillo, solo tenemos que acceder al cliente de Origin, en la pestaña llamada «Origin» ubicada en la esquina superior izquierda seleccionar la opción «Canjear un código», e introducir el siguiente código:

I-LOVE-THE-SIMS

Luego de esto sencillamente podemos comenzar a descargar el juego y todas sus expansiones, dado que quedarán añadidos a nuestra librería de juegos de Origin de forma permanente.

Hace algunos días EA anunció que terminaría el soporte técnico para The Sims 2 este año, pero la verdad es que el juego funciona muy bien y es todo un clásico del género.

The Sims 4 saldrá al mercado en septiembre para PC y OS X. Mientras, no hay mejor manera de esperarlo que jugando al clásico simulador, que nos lo está regalando EA. Aprovecha, The Sims 2 estará gratis en Origin hasta el 31 de julio.

Consejos para tener en cuenta a la hora de elegir una tableta.

Al momento de decidir comprar una tableta hay que tomar en cuenta cierto punto como es, ¿Para qué se usara? Allí es cuando empiezan las respuestas que tienen como destinatario tantos usos como personas en el mundo.

Si llevarlas a cualquier lado es una de las prioridades, lo ideal es comprar una tableta con pantalla de 7 u 8 pulgadas, ya que esto reduce su peso: algunas llegan a pesar menos de medio kilo, como lo que sucede con Samsung Galaxy Tab 3, de poco más de 300 gramos, igual que el más reciente iPad mini. No son las únicas: la Nexus de Google de segunda generación tiene el mismo peso y laAcer Iconia apenas supera los 400 gramos.

Otro ítem a tener en cuenta es la duración de la batería. Una de las mejores en este aspecto es la Lenovo Yoga Tablet de 8 pulgadas que ya se vende en el país: puede alcanzar las 18 horas de autonomía. Dependiendo el modelo, otras tabletas pueden durar 6 horas, por lo que si se la quiere para viajar habrá que buscar una que pueda superar esa autonomía. ¿Algunos ejemplos? Según el sitio ConsumerReports.com, especializado en reseñas de productos, la Galaxy Tab Pro 4, y la Lenovo IdeaTab A8-50, ambas con sistema operativo Android, que pueden alcanzar las 13 horas.

A la hora de tener los mismos programas que en la oficina, las tabletas con Windows se imponen con su versión RT, que viene con la suite de oficina pre instalada: Word, Excel, y PowerPoint. Los modelos con Windows 8 convencional son, en rigor, una PC, por lo que pueden usar cualquier aplicación disponible. La tableta más reciente de Microsoft, la Surface Pro 3, la lanzaron directamente como «la PC que se animó a ser Tablet» y funciona justamente como las dos cosas: es una potente computadora que puede ser utilizada como dispositivo touch. Pero no es la única que funciona así: la Dell Venue 11 Pro es un ejemplo de equipo «convertibles», mientras que la línea Asus Transformer Book incluso se anima a combinar a Android y Windows bajo un mismo techo.

Si bien hay mucha discusión alrededor de esto, lo importante aquí será que todo en la tableta fluya lo mejor posible: la velocidad de las transiciones, cómo se desempeñan las aplicaciones y sobre todas las cosas qué tal funcionan los juegos que son muchos para estos dispositivos. En Android, un chip de doble núcleo y 1 GB de RAM debería ser lo mínimo; en Windows, un Atom y 2 GB de RAM.

Algunas tabletas vienen con algunas prestaciones que otras no poseen. Para abaratar costos hay modelos que no traen cámara frontal, otras que sí traen GPS y están las que son compatibles con redes 3G y pueden llevar un chip de telefonía celular para utilizar un plan de datos cuando el WiFi no está cerca. En la Argentina, algunas tabletas cuentan con sintonizadores de televisión digital, mientras que otras, más curiosas son resistentes al agua, como la Sony Xperia Tablet Z.

Todas las tabletas traen WiFi por lo cual el espacio de almacenamiento interno, en algunos casos, será relativo: muchas cosas se consumirán vía streaming y no será necesario tener tanto espacio. Claro, excepto que quieras llevar «encima» música o películas. Hay tabletas que llegan a los 128GB.

A la hora de la compra, entonces, habrá que evaluar los usos principales: ¿es solo para leer libros o mirar videos de YouTube? Entonces no hace falta mucho. ¿Tienen que servir para procesar imágenes más complejas de algunos videojuegos o películas en alta calidad?

Facebook ya permite guardar contenidos para consultarlos más tarde.

Introducing Save on Facebook from Facebook on Vimeo.

Un vistazo al administrador de tareas de Windows puede ayudarte a detectar la presencia de huéspedes indeseables.

Hoy en día Windows sigue siendo uno de los más importantes sistemas operativos utilizado a nivel mundial, motivo por el cual se ha convertido en un objeto de ataque por los virus informáticos y por todo tipo de malware en general. La gran oferta de antivirus y complementos de seguridad que tenemos en el mercado pueden hacer frente a las continuas amenazas que acechan nuestros sistemas, pero no son totalmente infalibles y siempre existe la posibilidad de tener escondido algún virus en Windows sin percatarnos de su presencia.

Pero siempre existe la incertidumbre de que la complejidad de ciertos virus pueda burlar los mecanismos de detección de los antivirus actuales

Chequear los procesos activos del sistema

Como verás a continuación, no hace falta ser un usuario experto para comprobar si estamos expuestos a la amenaza de algún huésped con dudosas intenciones. En este caso el administrador de tareas de Windows, además de mejorar y controlar el rendimiento del equipo, puede convertirse en una potente herramienta para confirmar de forma inmediata nuestras sospechas, sobre todo si eres un usuario inexperto.

Normalmente el malware se ejecuta desde el inicio del sistema, operando en segundo plano de forma permanente para burlar los sistemas de detección y evitar ser removido del sistema con el software antivirus que tengamos instalado. Por eso deberemos iniciar el administrador de tareas seleccionándolo en el menú con clic derecho sobre la pestaña de inicio de Windows 8, o bien, desde el menú presionandoCtrl+Alt+Esc o el archiconocido Ctrl+Alt+Supr si tienes Windows 7 o Vista.

¿qué procesos podemos considerar como maliciosos?

Evidentemente resulta muy difícil distinguir a primera vista los procesos maliciosos de los que no lo son, a no ser que seamos expertos en la materia. Pero existen algunos sitios web como I am not a Geek que pueden ayudarnos con el problema, ya que disponen de una completa lista de procesos ordenados por nombre con una descripción detallada de su función y su origen. Con esta herramienta informativa podremos detectar de forma mucho más fácil los procesos sospechosos que no puedan relacionarse con nada que tengamos instalado en Windows y que de alguna manera u otra podrían resultar peligrosos para el sistema.

¿Qué hacemos ahora?

Una vez detectada la amenaza sólo resta bloquear la actividad de dicho proceso seleccionándolo en la lista y haciendo clic en la pestaña terminar proceso. Con esta acción no se elimina el virus del sistema, ya que volverá a ejecutarse en el momento que reiniciemos el equipo, pero al menos se confirma la existencia de huéspedes no deseables ocultos en algún rincón de nuestro sistema operativo. Ahora sólo tendremos que recurrir a un software específico para su eliminación definitiva, siendo Spybot Search & Destroy, Malwarebytes oSuperantispyware algunos de los más potentes y eficaces del mercado.

Con este sencillo tutorial nos aseguramos, aún siendo un usuario inexperto o con conocimientos muy básicos de informática, de que nada o nadie haya podido burlar los sistemas de detección de nuestro software antivirus y ande activo en segundo plano en algún lugar remoto del sistema, con la consecuente amenaza para nuestro equipo.

Ventajas y Desventajas de la Nube.

Lo primero que tenemos que saber que existen diferentes tipos de nubes en Internet, como son las privadas, públicas o mixtas. La computación o informática en la nube es un servicio que se ofrece en Internet, para utilizar programas, archivar información, entre otros.

Beneficios y ventajas de migrar a la nube de Internet

– Tiene un poder computacional ilimitado.

– Menor inversión para empezar a trabajar.

– Bajos costo de mantenimiento.

– Actualizaciones automáticas.

– Libre de virus, spyware y spam.

– Todos los servicios se encuentran disponibles a nivel mundial.

– Mayor seguridad, ya que una falla de electricidad en la empresa ponen en riesgo los servidores físicos y si no se tiene respaldo de la data, se pueden llegar a perder toda la información, lo cual no sucede en la nube.

Desventajas de migrar a la nube de Internet

– La disponibilidad de las aplicaciones y la información guardada, está ligada a la disponibilidad de acceso a Internet o por mantenimientos programados o caídas de los servidores del proveedor.

– No es recomendable guardar datos confidenciales y sensibles de la empresa en la nube.

Los Cuidados básicos de un pendrive.

Kingston nos mando los siguientes consejos:

• Protégelo de las altas temperaturas: Si bien los pendrives son dispositivos garantizados, hay que tener cuidado de exponerlos al calor. No es recomendable dejarlos expuestos al sol o dentro del automóvil.

• Cuídalo de los golpes y las caídas: Los pendrives son elementos resistentes, pero siempre es mejor llevarlos con una cuerda en tu cuello a modo de prevención.

• No pierdas la tapa protectora: Protegen al pendrive del contacto con el polvo y la humedad ambiental.

• Siempre quita el hardware con seguridad de tu PC: Aunque puede quitarse sin tocar esa opción cuando el dispositivo no está trabajando, siempre es mejor realizarlo para mayor seguridad.

• Compra el producto de acuerdo al uso que quieras darle: Si necesitas pasar videos o fotografías muy pesadas, sin duda los pendrives más grandes te serán más útiles. Ahora, si sólo necesitas guardar documentos Word, es mejor adquirir un pendrive más pequeño.

Google Drive renueva interfaz.

Esta nueva estrategia de unificar todas sus interfaces facilitará mucho el aprendizaje de sus herramientas.

Poco a poco iremos viendo cómo los chicos de Mountain View van actualizando cada una de sus apps, y hoy le ha llegado el terno a su suite ofimática, Google Docs, y todas las herramientas que dentro de ella podemos encontrar.

Según hemos visto en las redes sociales, parece que el diseño aún no está disponible para todo el mundo, pero seguro que en los próximos días podrás disfrutar de ellos. Si quieres comprobarlo, no dudes en dirigirte a cualquiera de las apps (Document, Spreadsheets o Presentation) para descubrirlo.

Sigue estos pasos para mantener un buen cuidados para tus audífonos.

Es importante tratar los audífonos con cuidado. Si lo hace así, su funcionamiento seguirá siendo el adecuado durante muchos años y los problemas derivados del uso diario serán los mínimos. Los audífonos pueden ser resistentes siempre que el uso no sea inadecuado.

A continuación, mostramos una serie de sugerencias valiosos para el cuidado correcto de los audífonos.

Proteja los audífonos de la suciedad

Antes de tocar al audífono, procure que sus dedos estén siempre limpios y secos. La entrada del micrófono es muy pequeña y puede obstruirse con un manejo indebido.

Proteja los audífonos de la humedad

Quítese los audífonos si va a ducharse, bañarse o nadar. Tampoco deje los dispositivos en el baño, ya que es un lugar donde se suele condensar mucha humedad. Límpiese los oídos antes de colocarse los audífonos.

Tenga en cuenta que la humedad y la condensación pueden dañar los componentes electrónicos de los audífonos. Se recomienda quitar la pila del dispositivo por las noches y dejar el compartimento de la pila abierto.

Mantenga los dispositivos fuera del alcance de los niños y los animales domésticos

Guarde los audífonos en un lugar donde no alcancen los niños ni los animales domésticos. Los dispositivos que no estén desactivados, aunque estén fuera del oído, emiten sonidos altos que pueden dañar a algunos perros.

Evite el contacto con lacas de pelo o maquillaje

Las finas partículas que desprenden las lacas de pelo o los maquillajes en polvo pueden obstruir la entrada del micrófono y el interruptor del control de volumen. Quítese los audífonos antes de utilizar productos de cuidado corporal.

El cuidado correcto

Para que mantengan toda su funcionalidad, es necesario que los audífonos estén siempre limpios. Limpie los dispositivos con un paño suave y seco. No utilice nunca alcohol, disolventes o productos de limpieza.

Guarde los audífonos en un lugar seguro.

Cuando no utilice los audífonos, lo mejor es guardarlos en el sistema de secado. Transporte siempre los audífonos en su estuche para protegerlos de daños y suciedad. Si no va a utilizar los audífonos por un tiempo, y posee pilas quítelas.

Confíe todas las reparaciones a un profesional

Los destornilladores y el aceite son los enemigos de todos los audífonos. El contacto con sistemas electrónicos o micromecánicos puede producir daños irreparables. No hay que olvidar que la tecnología es delicada y, por tanto, muy sensible; una manipulación indebida puede destruirla.

Mantén tu Red Wi-Fi Segura siguiendo estos sencillos pasos.

– Cifra la red utilizando WPA o WPA2

De fábrica, nuestro router estará protegido mediante una contraseña WEP. Por muy larga y compleja que esta sea, es más fácil de ser crackeada que un cifrado WP o WP2. Por supuesto, debemos crear una contraseña larga, de al menos 14 caracteres de longitud en la que haya letras y números.

– Instala un cortafuegos

Este tipo de programa protege a los ordenadores de ataques externos, provengan de Internet, o de la misma red inalámbrica a la que esté conectado nuestro equipo. Si alguien intenta acceder a nuestro PC, el software de seguridad se lo impedirá.

– Hay que ser misterioso

Nunca llames a tu red inalámbrica con tu nombre o con el nombre de tu empresa. Mejor dejar el que ha configurado nuestro operador. Una opción profesional es hacerlo completamente invisible, y que los que quieran conectarse tengan que introducir manualmente su nombre. Para hacerlo, hay que desactivar la opción ‘mostrar SSID’. Así, la red se hace invisible y no aparecerá en la lista de nombres cuando otro usuario activa en su ordenador la función ‘Buscar redes inalámbricas’.

– Filtros MAC

Cada aparto que puede conectarse a una red Wi-fi (como por ejemplo un Pc, un móvil, una impresora o una tableta) tiene una especie de matrícula llamada MAC. Es un número único que permite a la red Wi-fi identificarlo, en caso de que activemos la opción ‘filtrado MAC’ en el sistema de configuración del router. Si lo hacemos, tendremos que escribir a mano los números MAC de cada artilugio, y así el router solo les dará acceso a ellos y a ningún aparato más.

– Limitar DHCP

Cada vez que un a aparato se conecta a nuestra red, se le asigna una IP. Si limitamos el número de DHCP a tres, tan solo 3 dispositivos se pondrán conectar. Es una solución perfecta para aquellos que tengan pocos aparatos que se conecten a Internet y lo hagan de forma continua.

– Apaga el Wi-fi cuando no lo estés usando

Una perogrullada, pero muy efectiva. Si no nos hace falta conectarnos a Internet, mejor desconectar el router. Así sí que nadie nos va a robar el Wi-fi.